Praxis: die Diffie-Hellman Kommandos in OpenSSL.

Im ersten Video der Diffie-Hellman Übungen stelle ich euch kurz die vier Kommandos von OpenSSL vor, welche wir im Verlauf der Übungen anwenden werden.

In diesem Video lernst du folgende Themen:

- Das Kommando „genpkey„

- Das Kommando „pkeyparam„

- Das Kommando „pkey„

- Das Kommando „pkeyutl„

Auszug aus dem Video

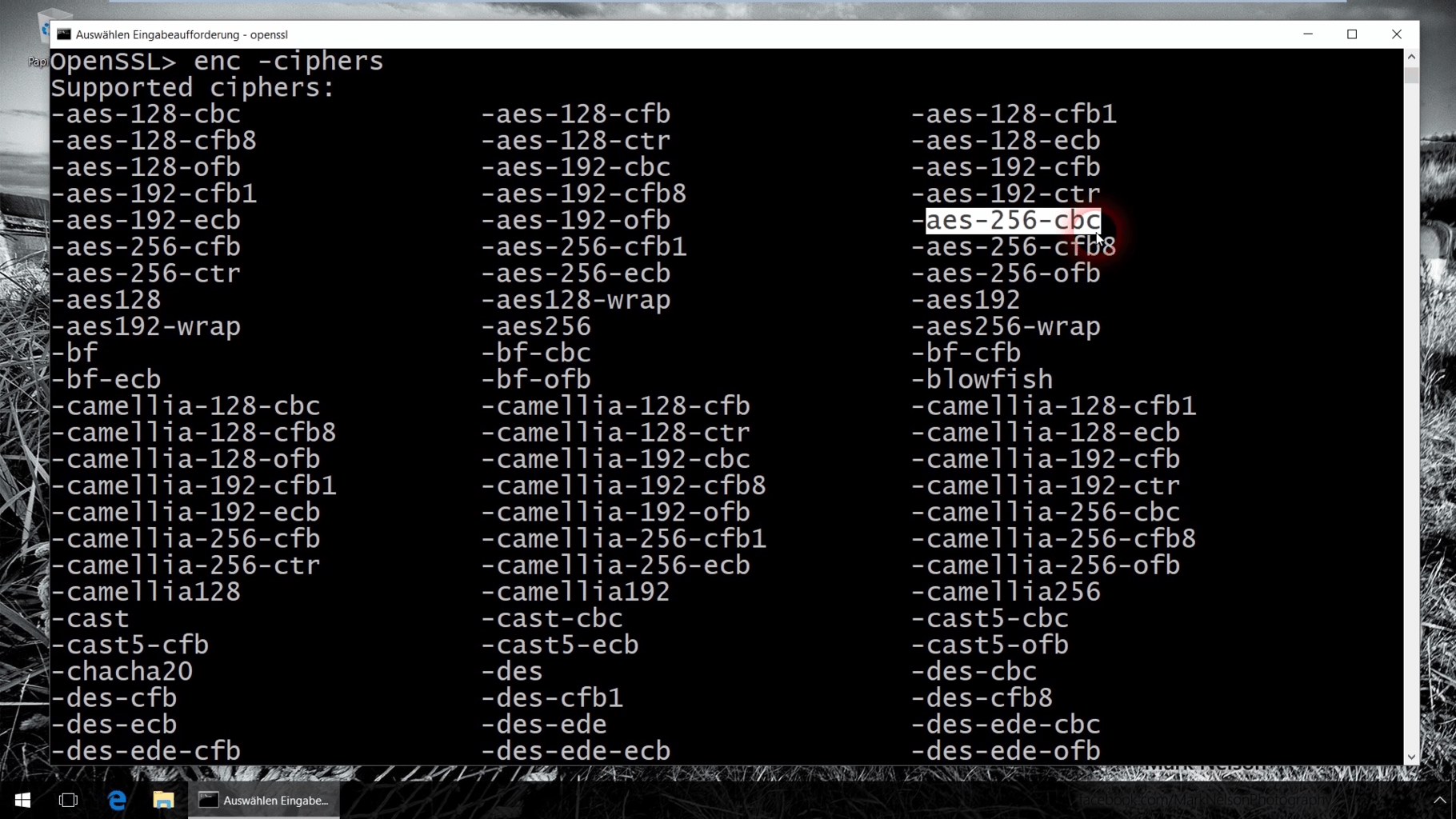

Das erste Kommando das wir brauchen werden, nennt sich „genpkey“ und mit diesem Aufruf könnt Ihr dessen Optionen in OpenSSL sehen:

genpkey -help

Mit diesem Kommando wird das Schlüsselmaterial für die Algorithmen RSA und Diffie Hellman generiert. Ihr könntet hier zum Beispiel euer RSA-Schlüsselpaar erstellen lassen, ähnlich wie das Kommando „genrsa“, welches ich euch bereits in den Übungsvideos zum Thema RSA vorgestellt hatte. In den jetzigen Übungsvideos werden wir uns mit dem Kommando „genpkey“ einmal die öffentlichen Werte für die Primzahl p und den Generator erstellen lassen.

Erinnert euch an das Video zur Diffie-Hellman Berechnung. Da mussten sich Alice und Bob auf diese beiden Werte einigen und mit diesem Kommando werden euch für diese beiden Zahlen zufällige Werte generiert. Zum Anderen werden wir mit diesem Kommando die private Keys von Alice und Bob erstellen lassen.

Es gibt hier die Option „algorithm“, weil mit diesem Kommando kann auch das Schlüsselmaterial für den RSA oder für den DSA erstellt werden. Wenn Ihr die Manpage des Kommandos von OpenSSL öffnet und zur Option „algorithm“ scrollt, dann stehen da die derzeit unterstützen Algorithmen.

Das Kommando „pkeyparam“

Als nächstes werden wir das Kommando „pkeyparam“ verwenden, damit wir uns die einzelnen Komponenten vom Diffie Hellman ansehen können. Das heißt, dieses Kommando zeigt die einzelnen Zahlen in lesbarer Form an. Mit folgenden Aufruf könnt Ihr euch alle Parameter vom Kommando „pkeyparam“ ausgeben lassen:

pkeyparam -help

Das Kommando „pkey“

Als nächstes werden wir das Kommando „pkey“ verwenden. Dieses brauchen wir, wenn wir aus dem Diffie-Hellman Schlüsselmaterial den public Key extrahieren lassen wollen. Und dafür existiert die Option „pubout“. Alice und Bob müssen sich gegenseitig Ihren public Key austauschen, um sich den selbigen „SecretKey“ berechnen zu lassen. Mit folgenden Aufruf könnt Ihr euch alle Parameter vom Kommando „pkey“ ausgeben lassen:

pkey -help

Das Kommando „pkeyutl“

Als letztes und wichtigstes Kommando brauchen wir „pkeyutl“ und mit folgenden Aufruf könnt Ihr euch alle Parameter vom Kommando ausgeben lassen.

pkeyutl -help

Auch dieses Kommando unterstützt mehrere Algorithmen, zum Beispiel auch den RSA und auch hier können Daten verschlüsselt werden. Oder es kann auch ein Hashwert signiert werden. Wir sehen hier die gleichen Optionen wie bei dem Kommando „rsautl“. Dieses Kommando unterstützt auch den Diffie-Hellman und mit der Option „derive“ werden wir uns dann den SharedSecret erstellen lassen. Auch für dieses Kommando empfehle ich regelmäßig den Blick in die Manpage von OpenSSL.

Weitere Videos in diesem Onlinekurs:

Jetzt zum Newsletter anmelden und als Dankeschön einen exklusiven Gutschein Code für unsere Kryptographie Kurse erhalten.

Bleibe informiert zum Thema Kryptographie, erhalte neue Kurse als einer der Ersten und nimm an exklusiven Rabattaktionen teil. Wir verschicken keinen Spam und du kannst den Newsletter jederzeit wieder abbestellen.