Was sind eigentlich Angriffsszenarien?

Nun dabei handelt es sich um den Versuch die Sicherheit der verschlüsselten Daten zu brechen. Im letzten Video habe ich euch erklärt warum wir die Kryptographie brauchen. Das war einmal wegen der Vertraulichkeit von Daten, dann zwecks Integrität von Daten und natürlich die Authentizität einer Person soll damit auch sichergestellt werden. Mit bestimmten Angriffsszenarien wird versucht, diese Sicherheit zu brechen.

In diesem Video lernst du folgende Themen:- Was ist ein Angriffssenario?

- Ciphertext-Only-Attack.

- Known-Plaintext-Attack.

- Choosen-Plaintext-Attack.

Kleiner Auszug aus dem Video

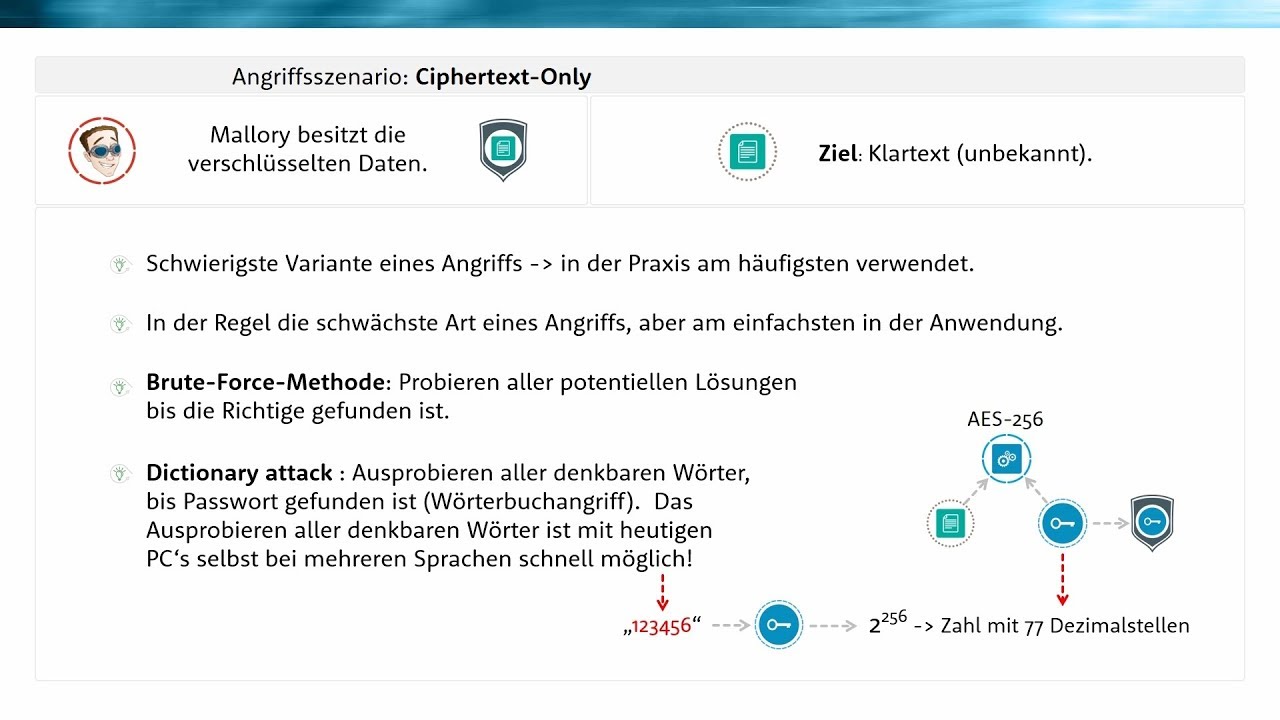

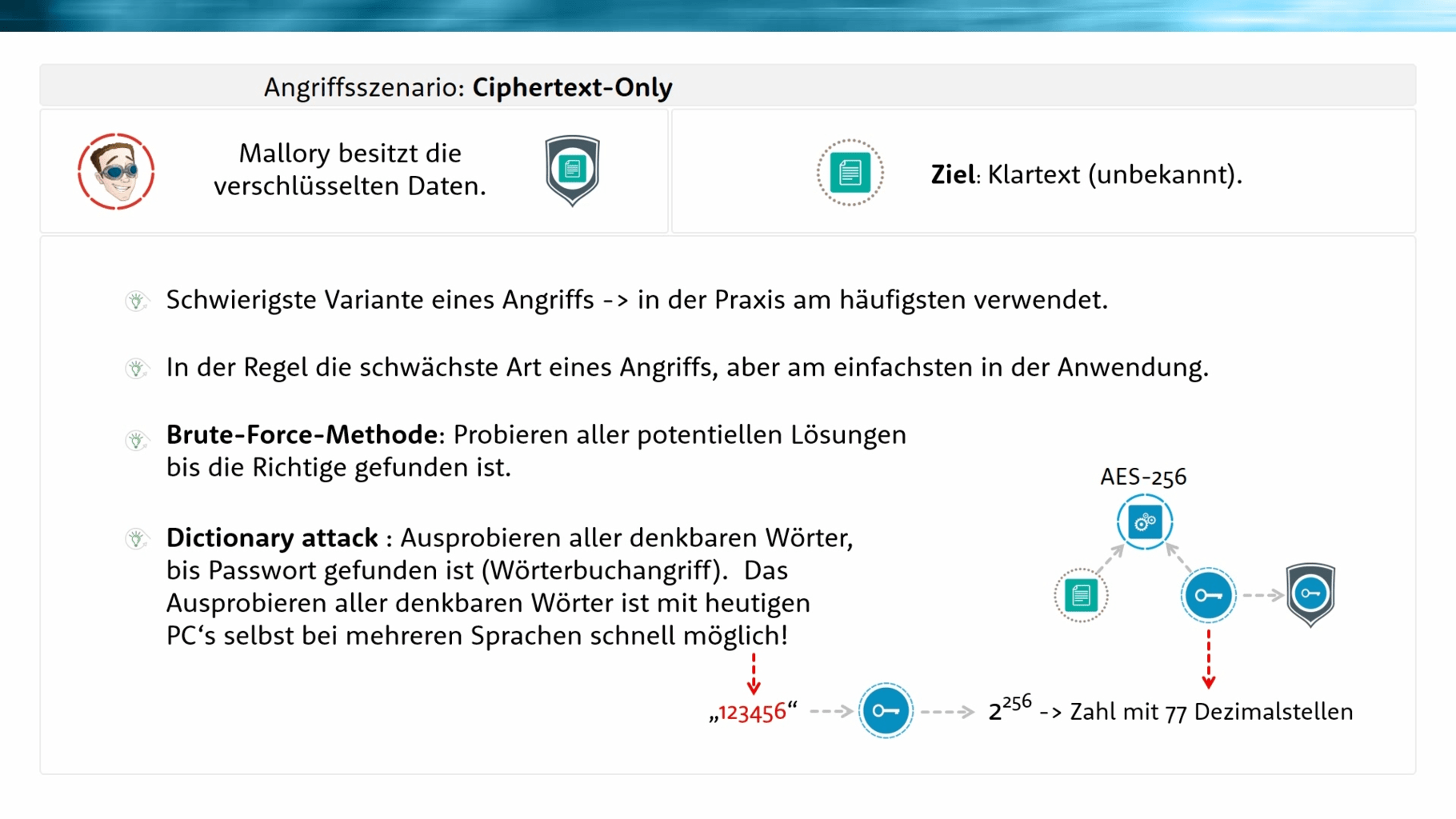

Ciphertext-Only-Attack

Ciphertext-Only-Attack

Als erstes Beispiel will ich das Szenario „Ciphertext-Only-Attack“ vorstellen. Zunächst ist es eines der schwierigsten Varianten eines Angriffs, welche aber in der Praxis am häufigsten angewendet wird. Gleichzeitig ist es die schwächste Art eines Angriffs, aber am einfachsten in der Anwendung.

Ziel dieses Angriffs ist es, aus den verschlüsselten Daten wieder die Ursprungsdaten zu bekommen, den Klartext. Das Problem für den Angreifer ist, dass er nicht den passenden Key besitzt, der benutzt wurde, um die Daten zu verschlüsseln. Also versucht es mit probieren -> dies nennt sich die Brute Force Methode. Mallory probiert einfach alle potentiellen Keys aus, bis der Richtige gefunden ist.

Oftmals wird ein Passwort benutzt, um daraus den Key zu erstellen, weil ein Passwort ist für uns Menschen deutlich leichter zu merken. Das bedeutet aber auch, das Mallory alle bekannten Wörter durchprobieren kann, was als Dictionary Method bezeichnet wird. Ausprobieren aller denkbaren Wörter, bis Passwort gefunden ist, also ein sogenannter Wörterbuch-Angriff. Das Ausprobieren aller denkbaren Wörter ist mit heutigen PC’s selbst bei mehreren Sprachen schnell möglich. Deshalb ist ein einzelnes Wort als Passwort sehr unsicher und sollte auch nicht verwendet werden.

Known-Plaintext-Attack

Known-Plaintext-Attack

Dieses Angriffsszenario wird häufig angewendet, wenn Teile oder sogar alles vom Klartext bekannt sind. Ziel ist es, den geheimen Schlüssel zu ermitteln, um weitere Nachrichten ver- oder entschlüsseln zu können. Mallory besitzt die verschlüsselten Daten und zusätzlich ist es Ihm gelungen,

Teile vom Klartext zu erhalten. Er besitzt also Teile der ursprünglichen Nachricht und deren Verschlüsselung. Aber wie kann es sein, das Mallory Teile des Klartext besitzt, die Daten sind doch verschlüsselt?

Ein Beispiel: wenn wir uns zum Beispiel im WLAN anmelden wollen, das sind unter anderem auch Datenpakete unterwegs, welche dem zugrundeliegendem Protokoll gehören. Diese Protokolldaten sind natürlich auch verschlüsselt, aber weil deren Inhalt in der Regel bekannt ist, sind diese vorhersagbar und erleichtern damit den Angriff. Durch Verwendung von Protokollen sind Teile der verschlüsselten Daten vorhersagbar. Mallory besitzt also dadurch Teile des Klartextes und deren Verschlüsselung. Daraus kann er den Key berechnen, um weitere Daten entschlüsseln zu können. Mit diesem Angriffsszenario wurde das WEP-Protokoll geknackt.

Choosen-Plaintext-Attack

Choosen-Plaintext-Attack

Bei diesem Angriff kann Mallory seine Klartexte selbst definieren und erhält seine speziell verschlüsselten Daten. Ziel ist es auch hier wieder, den geheimen Schlüssel zu erhalten, um andere Nachrichten ver- oder entschlüsseln zu können. Der Vorteil hierbei liegt klar darin, das Mallory selbst seine Klartexte wählen und vor allem variieren kann. Er verändert ganz speziell seine Daten, um die Veränderungen in den verschlüsselten Daten dann besser analysieren zu können. Ein solcher Angriff kann zum Beispiel auf asymmetrische Verfahren zielen. Mittels dem public Key kann Mallory gezielt

verschlüsseln, und durch Veränderungen in den verschlüsselten Daten, eventuell den dazugehörigen private Key errechnen. Ebenso sind Pay-TV Decoder ein beliebtes Angriffsziel für den „Chosen Plaintext Attack“. Bei diesen Decodern ist in der Regel der Key zur Entschlüsselung in der Hardware gespeichert und nicht auslesbar. Aber wenn Mallory den Zugriff auf dem Decoder hat, dann kann er massenhaft gezielte Daten dem Decoder quasi unterschieben und deren Entschlüsselung dann gezielt analysieren.

Weitere Videos in diesem Onlinekurs:

Jetzt zum Newsletter anmelden und als Dankeschön einen exklusiven Gutschein Code für unsere Kryptographie Kurse erhalten.

Bleibe informiert zum Thema Kryptographie, erhalte neue Kurse als einer der Ersten und nimm an exklusiven Rabattaktionen teil. Wir verschicken keinen Spam und du kannst den Newsletter jederzeit wieder abbestellen.